Diffie–Hellman密钥交换

算法描述

1、有两个全局公开的参数,一个素数q和一个整数a,a是q的一个原根。

2、假设用户A和B希望交换一个密钥,用户A选择一个作为私有密钥的随机数XA< q,并计算公开密钥YA=a^XA mod q。A对XA的值保密存放而使YA能被B公开获得。类似地,用户B选择一个私有的随机数XB< q,并计算公开密钥YB=a^XB mod q。B对XB的值保密存放而使YB能被A公开获得。

3、用户A产生共享秘密密钥的计算方式是K = (YB)^XA mod q。同样,用户B产生共享秘密密钥的计算是K = (YA)^XB mod q。这两个计算产生相同的结果:

K = (YB)XA modq

= (aXB modq)XA mod q

= (aXB)XA modq (根据取模运算规则得到)

= aXBXA modq

= (aXA)XB modq

= (aXA modq)XB mod q

= (YA)XB modq

所以 (YB)XA modq = K =(YA)XB modq

因此相当于双方已经交换了一个相同的秘密密钥。

4、因为XA和XB是保密的,一个敌对方可以利用的参数只有q、a、YA和YB。因而敌对方被迫取离散对数来确定密钥。例如,要获取用户B的秘密密钥,敌对方必须先计算

XB = inda ,q(YB)

然后再使用用户B采用的同样方法计算其秘密密钥K。

Diffie-Hellman算法具有两个吸引力的特征:

1、仅当需要时才生成密钥,减小了将密钥存储很长一段时间而致使遭受攻击的机会。

2、除对全局参数的约定外,密钥交换不需要事先存在的基础结构。

算法存在的问题

1、没有提供双方身份的任何信息。

2、它是计算密集性的,因此容易遭受阻塞性攻击,即对手请求大量的密钥。受攻击者花费了相对多的计算资源来求解无用的幂系数而不是在做真正的工作。

3、没办法防止重演攻击。

4、容易遭受中间人的攻击。第三方C在和A通信时扮演B;和B通信时扮演A。A和B都与C协商了一个密钥,然后C就可以监听和传递通信量。中间人的攻击按如下进行:

(1)B在给A的报文中发送他的公开密钥。

(2)C截获并解析该报文。C将B的公开密钥保存下来并给A发送报文,该报文具有B的用户ID但使用C的公开密钥YC,仍按照好像是来自B的样子被发送出去。A收到C的报文后,将YC和B的用户ID存储在一块。类似地,C使用YC向B发送好像来自A的报文。

(3)B基于私有密钥XB和YC计算秘密密钥K1。A基于私有密钥XA和YC计算秘密密钥K2。C使用私有密钥XC和YB计算K1,并使用XC和YA计算K2。

(4)从现在开始,C就可以转发A发给B的报文或转发B发给A的报文,在途中根据需要修改它们的密文。使得A和B都不知道他们在和C共享通信。

对Diffie-Hellman密钥交换算法的优化:Oakley算法

Oakley算法具有五个重要特征:

1、它采用称为cookie程序的机制来对抗阻塞攻击。

2、它使得双方能够协商一个全局参数集合。

3、它使用了现时来保证抵抗重演攻击。

4、它能够交换Diffie-Hellman公开密钥。

5、它对Diffie-Hellman交换进行鉴别以对抗中间人的攻击。

Oakley可以使用三个不同的鉴别方法:

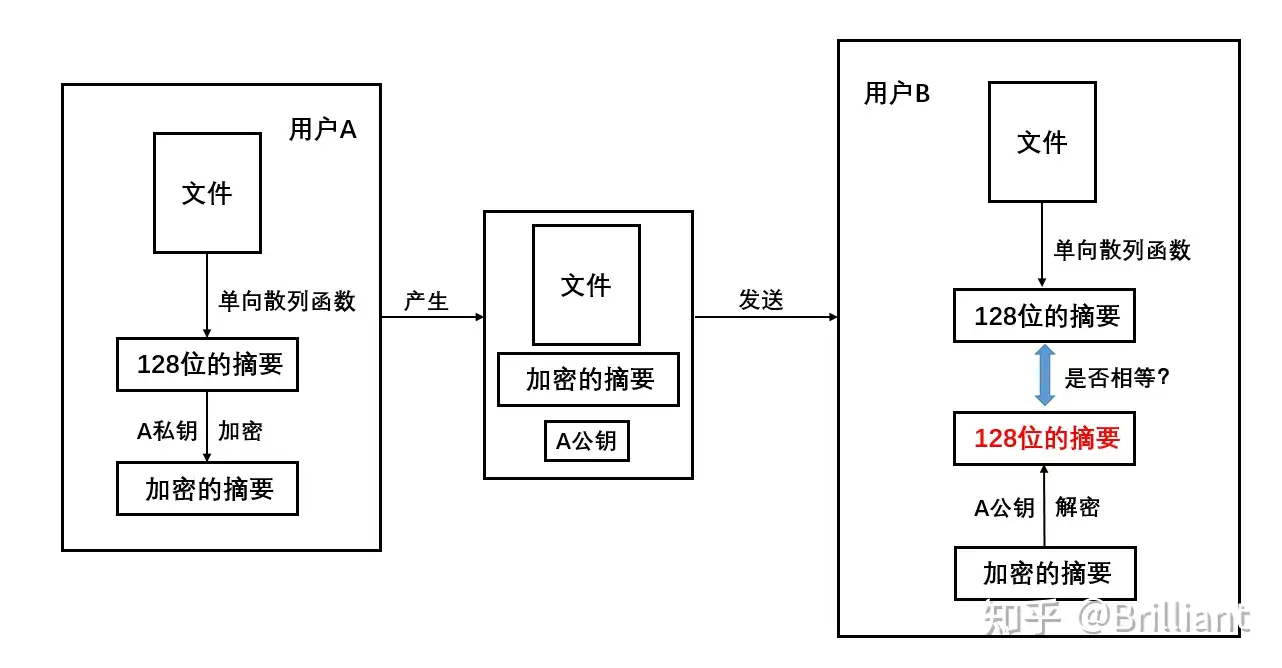

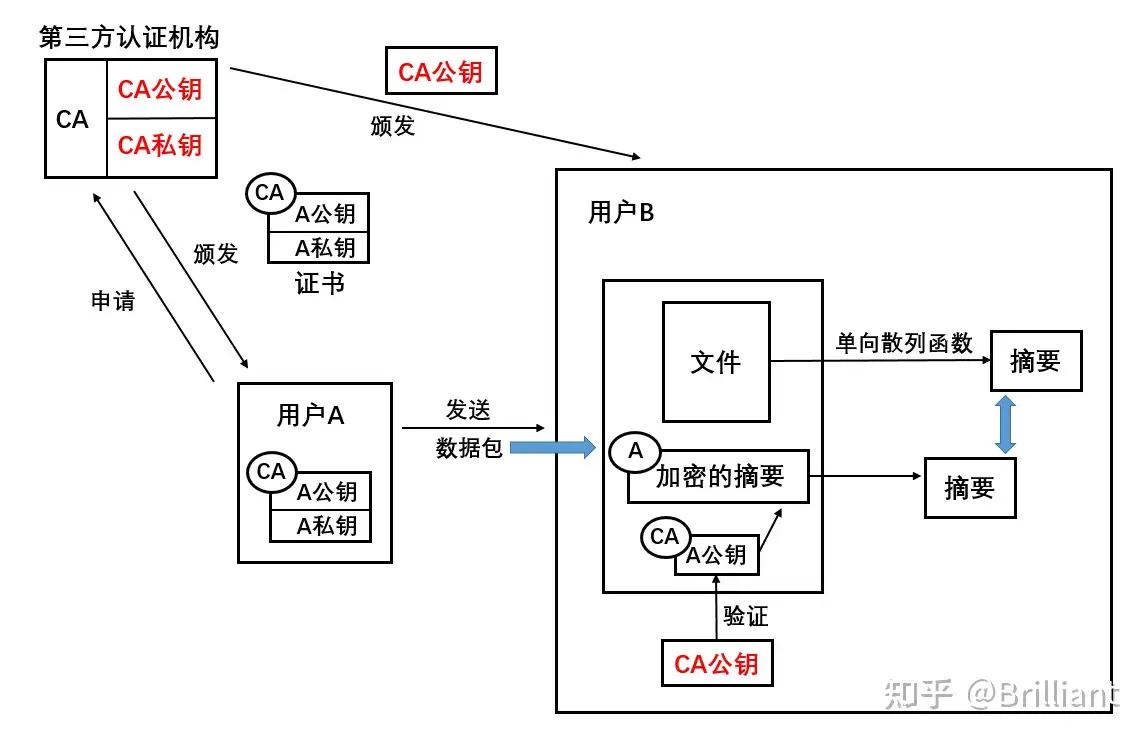

1、数字签名:通过签署一个相互可以获得的散列代码来对交换进行鉴别;每一方都使用自己的私钥对散列代码加密。散列代码是在一些重要参数上生成的,如用户ID和现时。

2、公开密钥加密:通过使用发送者的私钥对诸如ID和现时等参数进行加密来鉴别交换。

3、对称密钥加密:通过使用某种共享密钥对交换参数进行对称加密,实现交换的鉴别。

这种算法的关键是在这个式中

b=ai mod p, 0<=i<=p-1

如果知道a, i, p可以很方便的算出b的值,但是知道b, a, p的情况下想要算出i的值却非常难。所以如果只要突破这个点,就需要能在足够短的时间内算出i的值是多少。我相信不久的将来,随着量子计算机的发展,破解这种加密方式将不再是问题,任何一种依靠计算复杂度来保证数据安全性的加密方式都将会被淘汰,应运而生的将是更加先进可靠的加密方式。